大手を含む多数のメーカーの組み込みデバイスに、同一のHTTPS証明書や秘密鍵が使われていることが、オーストラリアのセキュリティコンサルタントSEC Consultの調査で分かった。HTTPS通信に割り込む中間者攻撃を仕掛けられて情報が流出する恐れもあり、米カーネギーメロン大学のCERT/CCは11月25日、セキュリティ情報を出して注意を呼び掛けた。

SEC Consultでは社内研究の一環として、70社以上のメーカーの組み込みデバイス約4000台のファームウェアイメージを分析した。その結果、多数のデバイスに共通する秘密鍵が580以上も存在していることが分かった。Web上の全HTTPSホストの9%強、SSHホストの6%強で、そうした秘密鍵が使われている計算になるという。

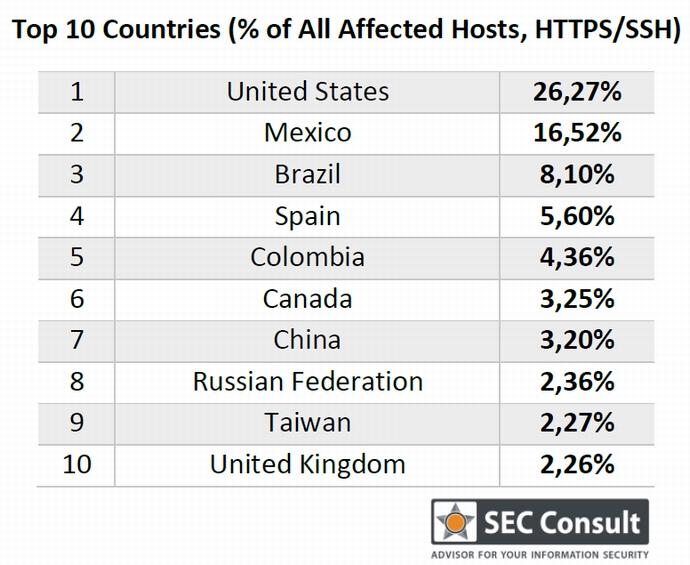

影響を受けるHTTPSやSSHホストの上位国(SEC Consultより)影響を受ける製品はルータやIPカメラ、VOIP電話など多岐にわたる。SEC Consultの調査では、約50社の900製品以上に脆弱性が見つかったという。CERT/CCによれば、Cisco、General Electric(GE)、Huawei Technologiesといった大手の製品でこの脆弱性が確認されたほか、未確認のメーカーも多数ある。

同一の証明書や鍵の使い回しは、ほとんどは同じ製品ラインやメーカー内にとどまっているものの、中には複数のベンダー間で同一の証明書と鍵が使われているケースもあった。これは共通のSDKで開発されたファームウェアや、ISP提供のファームウェアを使ったOEMデバイスに起因するという。

例えば、BroadcomのSDKに見つかった証明書は、Linksysなど複数のメーカー製のデバイス48万台あまりのファームウェアに使われていたとSEC Consultは報告している。

この脆弱性を悪用された場合、中間者攻撃を仕掛けられて暗号を解読され、管理者用のログイン情報など重要な情報が流出する恐れもある。流出した情報は別の攻撃にも利用されかねない。

CERT/CCでは現実的な解決策は把握していないとして、個々のメーカーに問い合わせるよう促した。可能であれば、手作業でX.509証明書かSSHホスト鍵を固有のものに入れ替えることを助言している。